虚幻4(ue4)引擎加密pak解包教程(初学者向x64源码逆向)

虚幻4(ue4)引擎加密pak解包教程(初学者向x64源码逆向)

1. 观察源码,寻找切入点

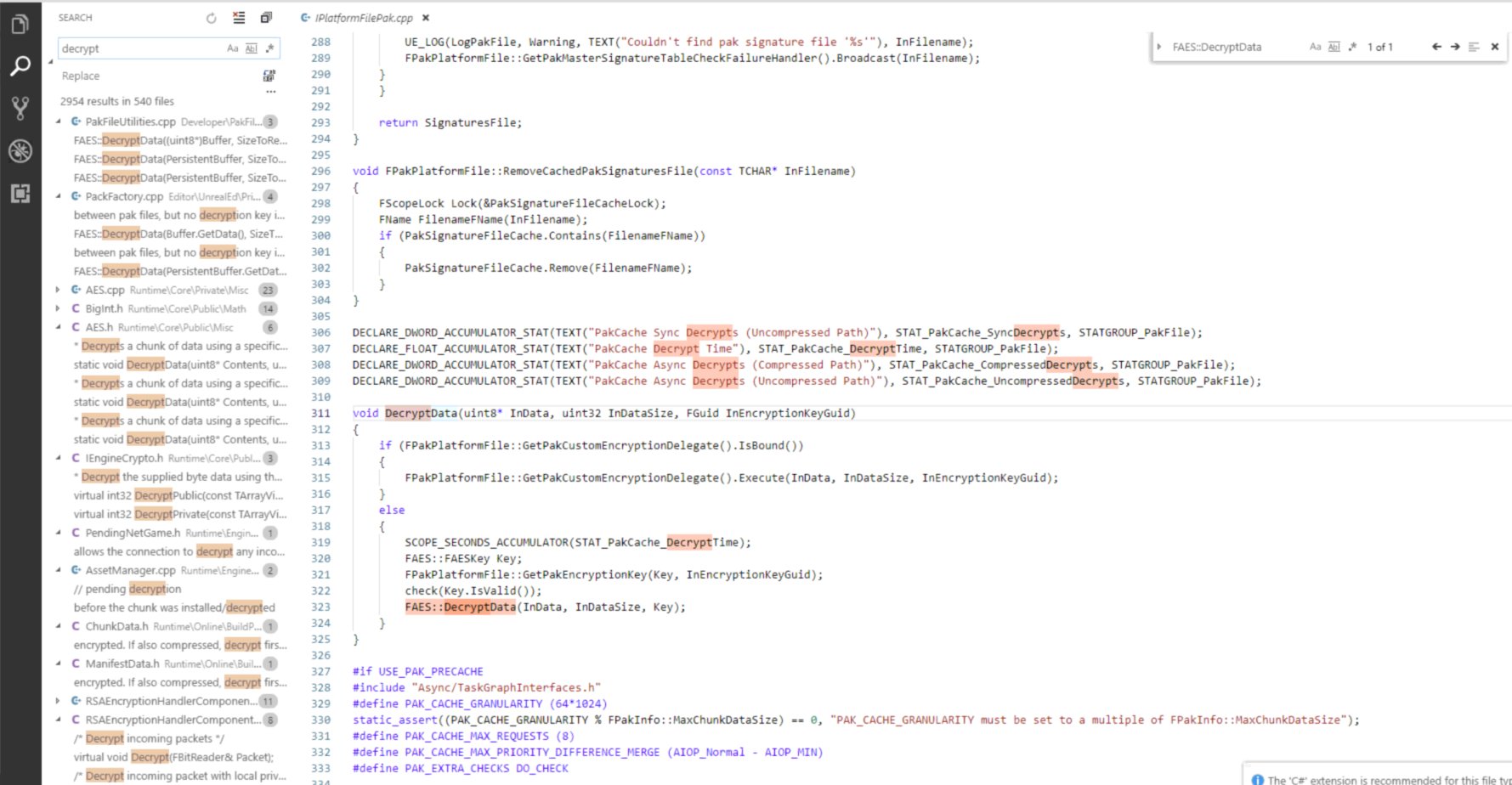

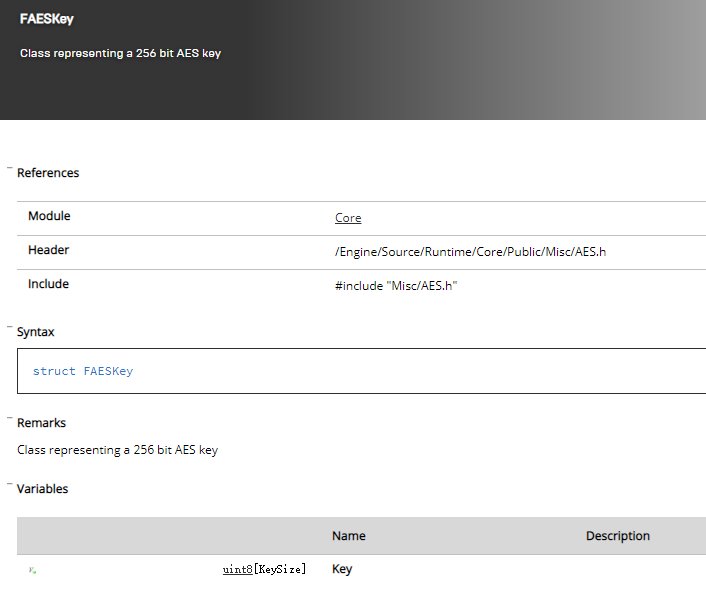

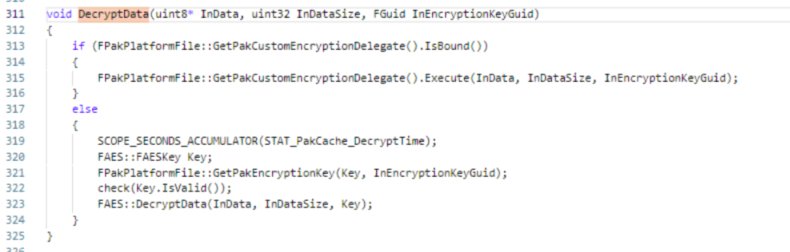

我用的vscode,搜索关键字decrypt。我们发现FAES:: Key结构,就是加密key,去epic官网查[5]发现是aes256加密。注意游戏版本要与源码版本一致,否则源码有可能修改对不上,还有此处不讨论魔改版ue4和程序加壳等问题。

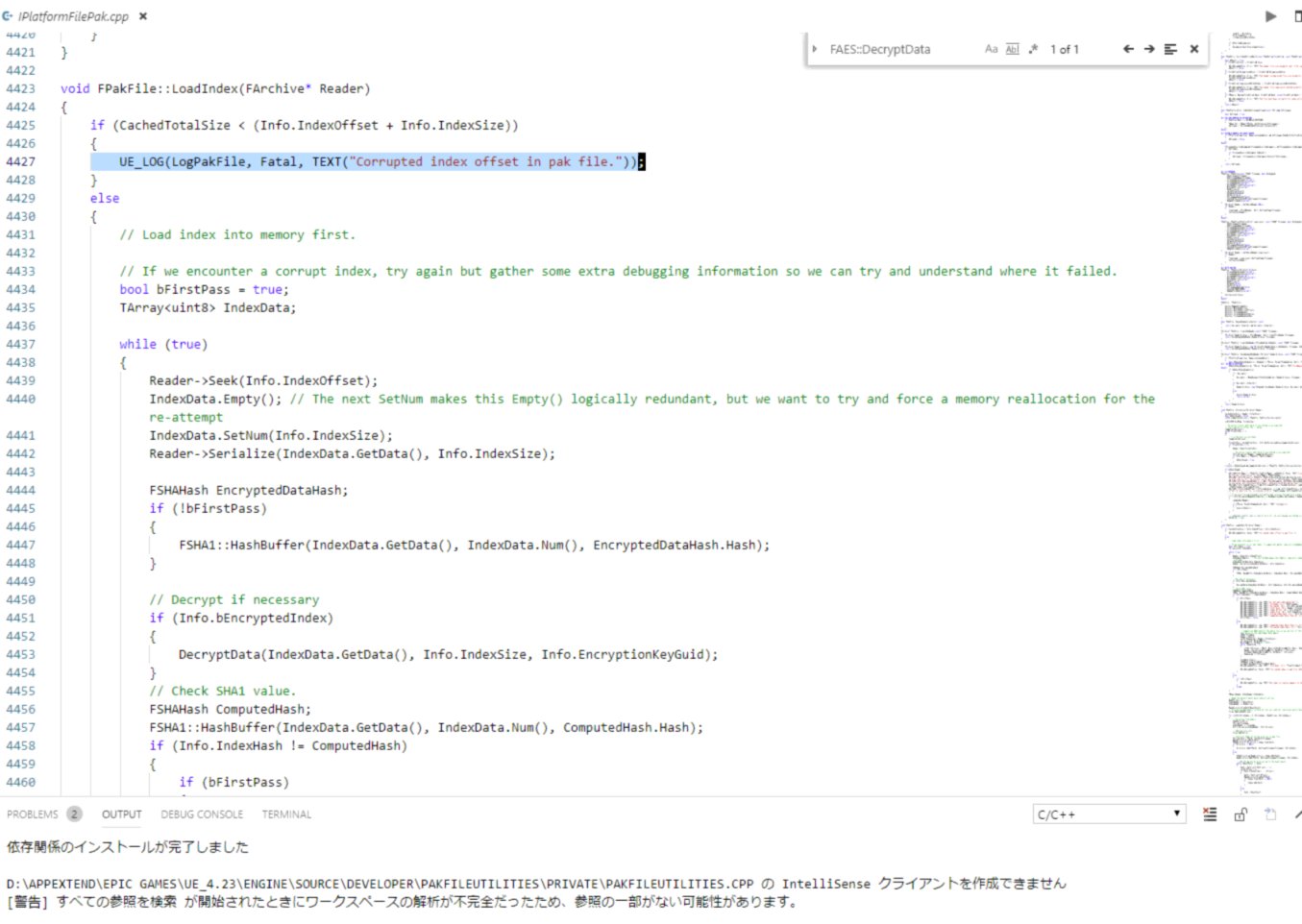

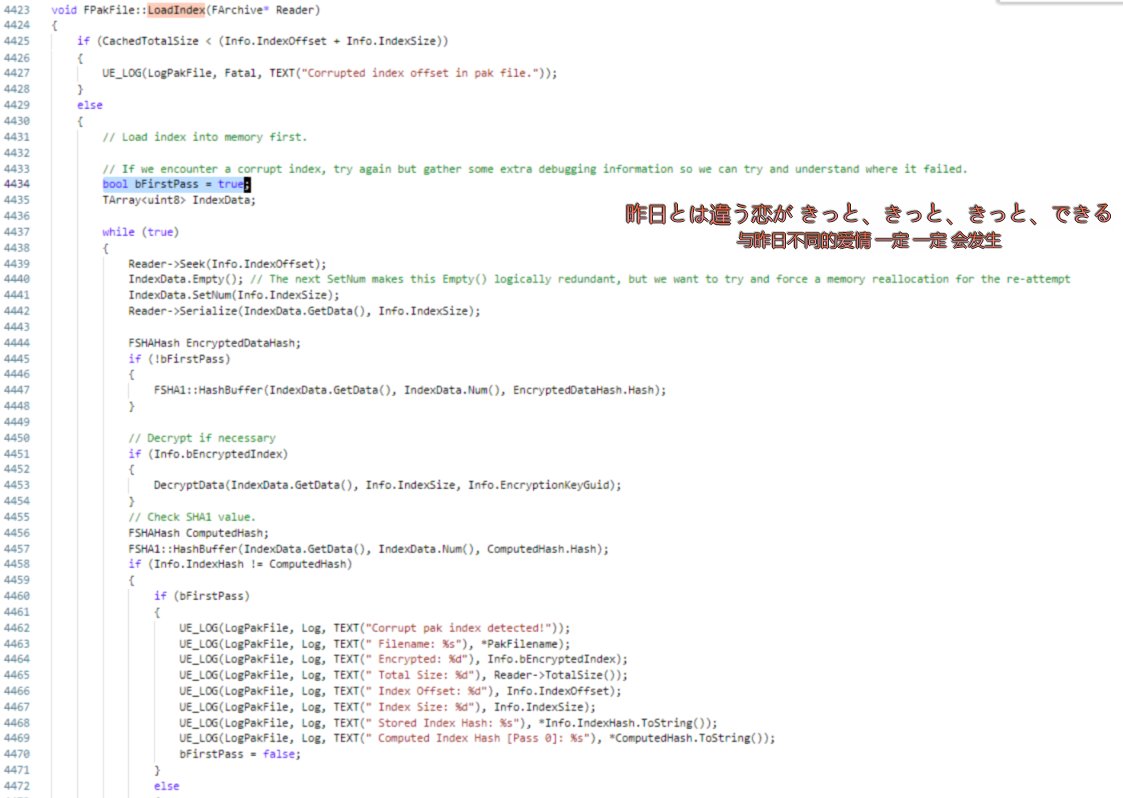

看见void DecryptData(uint8\* InData, uint32 InDataSize, FGuid InEncryptionKeyGuid)函数,右键findallreference找到相关信息,寻找切入点,我们看到文件IPlatformFilePak.cpp文件中void FPakFile::LoadIndex(FArchive\* Reader)函数有fatal error的log,这个可以成为我们的关键点(因为是fatal,一般都会保留log,其他的log可能就没有编译到程序中[1]。比如https://www.52pojie.cn/thread-907938-1-1.html中的\”No valid decryption key specified\”,不知道是新版ue4还是游戏没编译,查不到这个字符串)。

2. x64dbg寻找切入点,

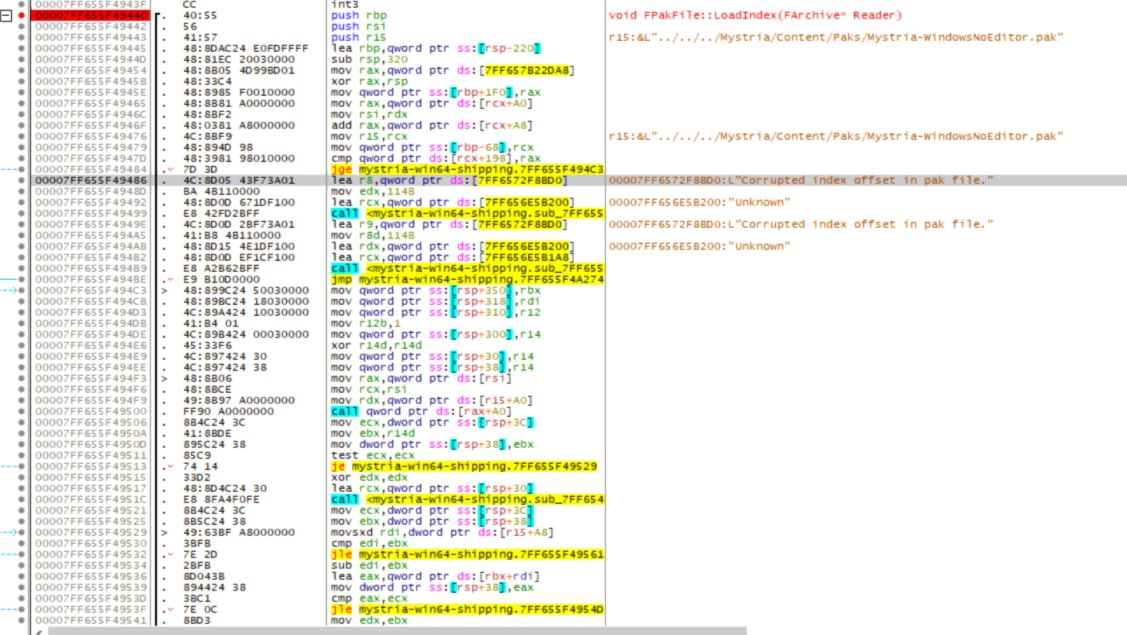

(为了减少break,在setting中只勾选entry和attach breakpoint,但是不知为什么还是在raiseerror中断?)右键搜索all module,reference string \”Corrupted index offset in pak file.\”,可以定位void FPakFile::LoadIndex(FArchive\* Reader)函数了

3. 分析函数与找到key

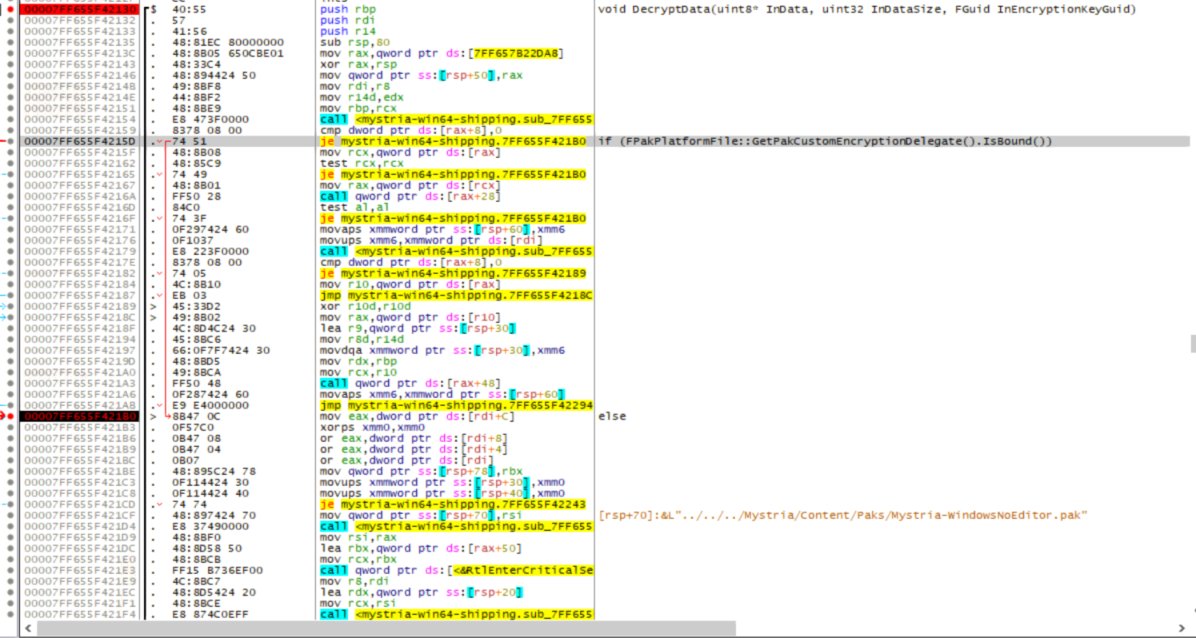

这部分最复杂也最麻烦,主要因为编译器的优化将很多函数变成了inline,函数前面不一定非得有push rbp,mov rbp,rsp这种典型的语句,而且并不一定函数一定会有call,但是多个嵌套一般最多有嵌套个数个call。还有要记住x64与x86反汇编的不同,基本上都是__fastcall, 前四个参数为rcx,rdx,r8,r9(c++ this指针为rcx [2]),剩下的从右向左push,被调用者清理堆栈 [3]。我们的目的是定位void DecryptData(uint8\* InData, uint32 InDataSize, FGuid InEncryptionKeyGuid),FAES::DecryptData(InData, InDataSize, Key),函数找到KEY这个数据结构。不需要弄清楚加密原理(其实也没什么必要,应该是调用了标准的aes256加密算法),因此对照源码关注Jump类指令即可,一般JGE为if(a\<b), JNE为if(!a)。有时也可以通过观察源码和反汇编看到跳过大段内容来定位。具体本例的切入点:

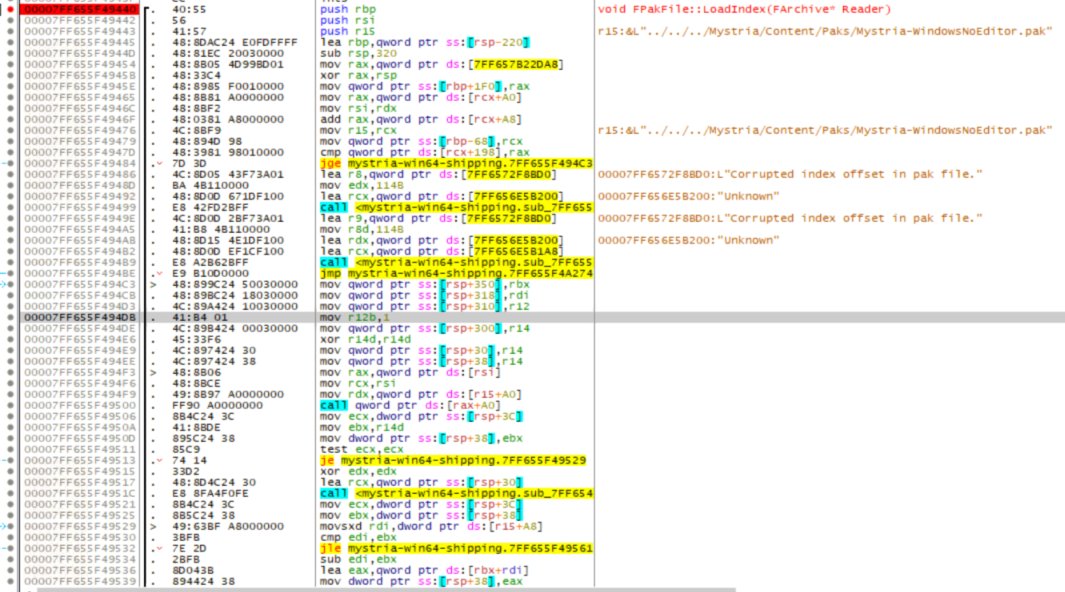

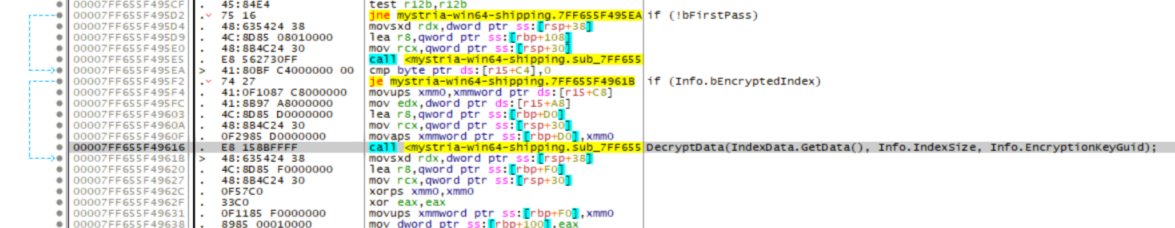

3.1 观察源码bool bFisrtPass=True, 同时看x64dbg中的反汇编 mov r12b,1 猜测r12b可能代表了bFisrtPass(编译器优化局部变量不一定调用堆栈,有些直接就用寄存器了)

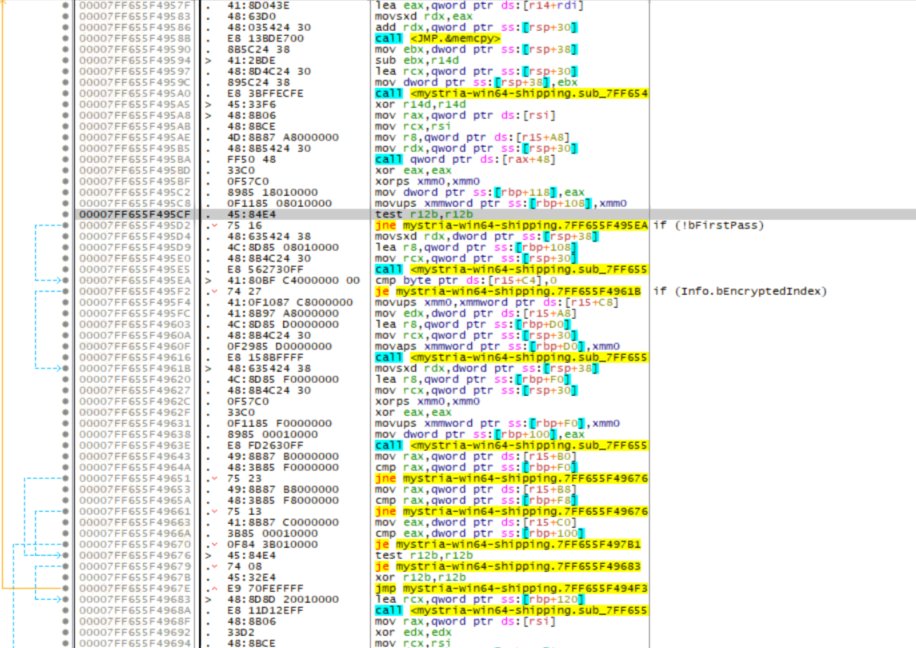

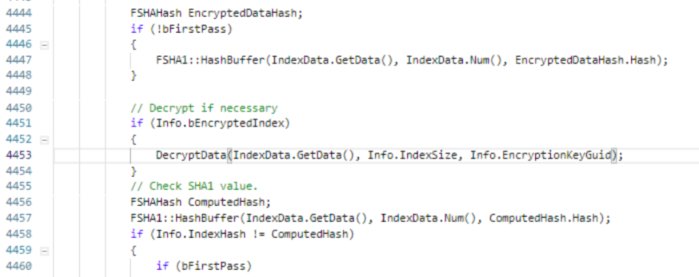

3.2 一直往下拉吧,观察r12b相关的,看见test r12b,r12b 这个就是检查r12b是否为0,因此推断出下一句为if (!bFirstPass),因为jne跳转后直接cmd顺腾摸瓜同时定位了if (Info.bEncryptedIndex)

3.3 对照源码DecryptData输入3个参数和反汇编mov edx, lea r8, mov rcx 也是3个参数,因此推测光标处的call即为DecryptData函数。Decrypt条件语句中只有一个call因为GetData直接取值了。

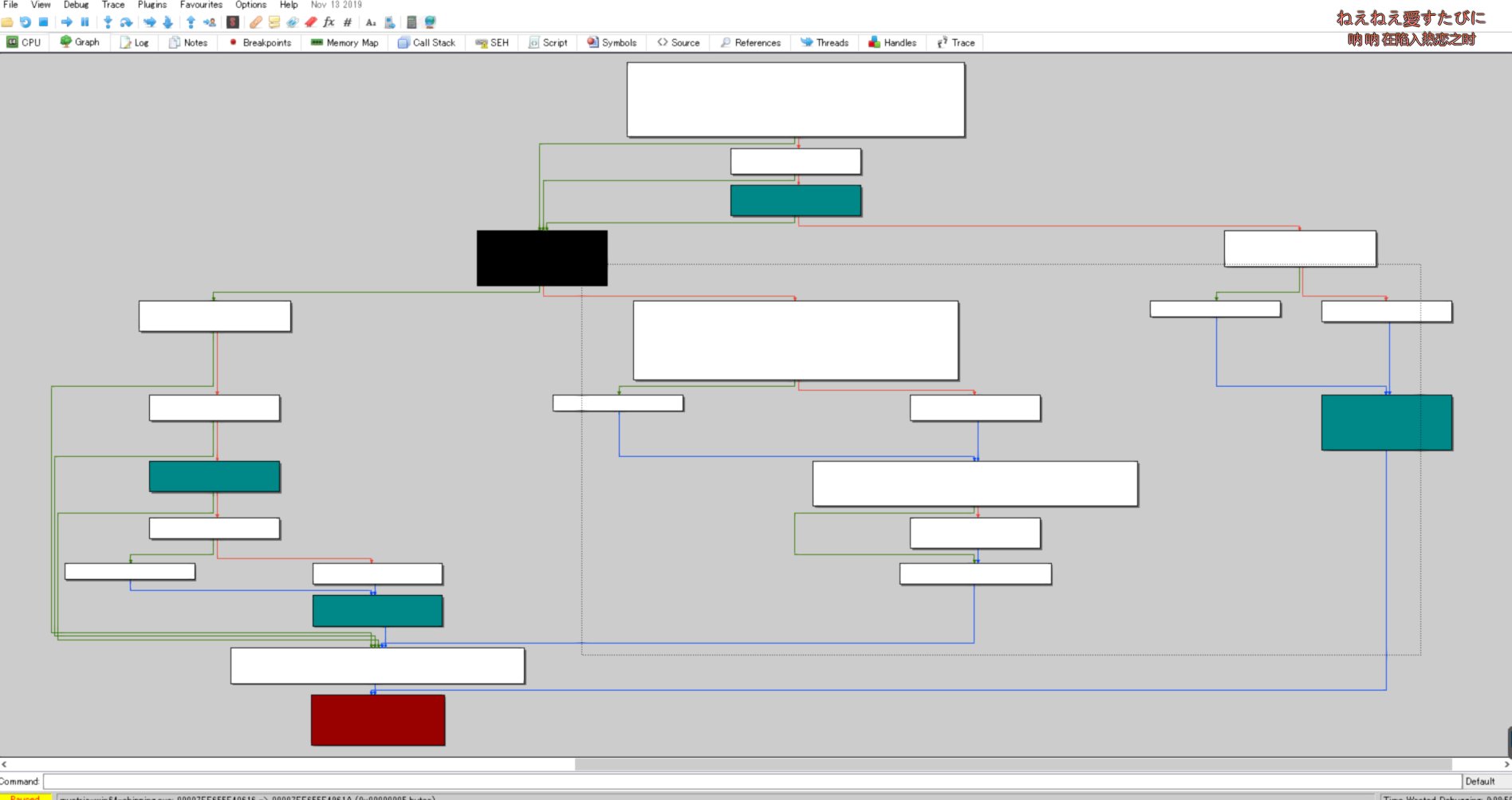

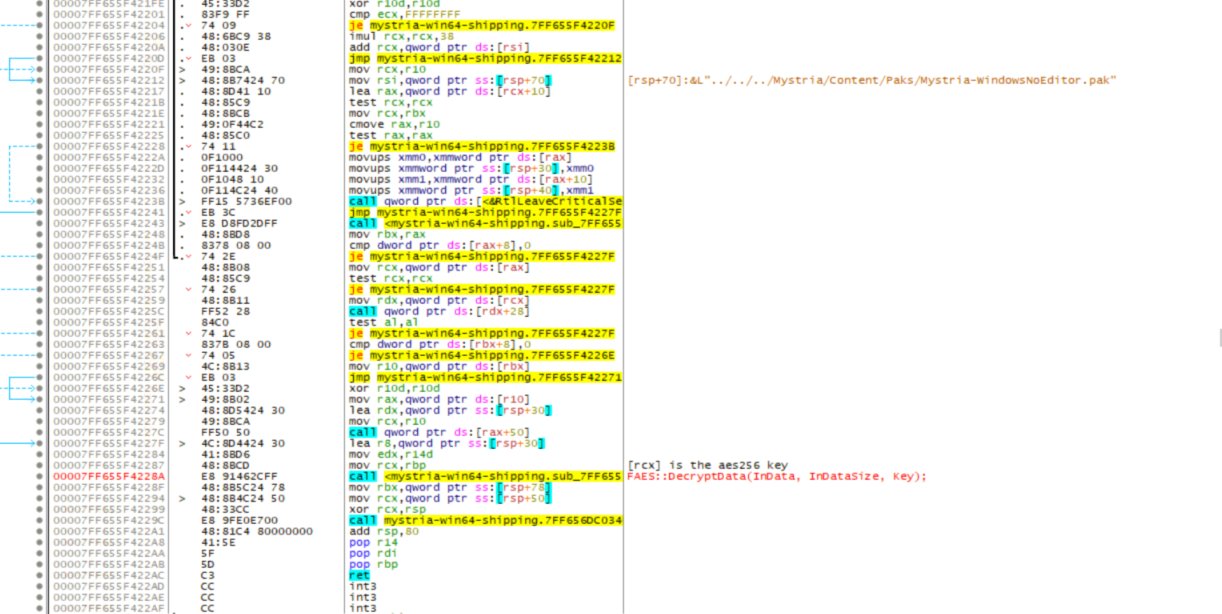

3.4 DecryptData函数在反汇编中就比较混乱了,因为出现了大量的inline函数,好多小的跳转,我们先找大的跳转来定位。可以在graph视图下粗略看,然后再cpu中标记。

3.5 最后找key就要耐心调试一下了,关键是注意FPakPlatformFile::GetPakEncryptionKey(Key, InEncryptionKeyGuid),FAES::DecryptData(InData, InDataSize, Key),这两步和key相关,调试的时候要关注call之前ecx(c函数,rcx为第一个参数),r8(第三个参数)存储地址指向的值(即[rcx],[r8]),多次循环到此步骤是否相等来判断key。还有key特点一般是256bit(即memory dump中的两列)看起来比较随机,一般不会出现特别整齐的。经调试并且对照三个参数的意义,发现倒数第二个call即为FAES::DecryptData(InData, InDataSize, Key)函数。到此在[rcx]的32字节即为所求的key。

注意,可能有的key不是16进制,而是64个字符,如1u3t4WOI0bN6Gvz76w9GR0nWTc23lWQ8eE2MFJw3fSbupa5SD735c8bsOa1nY2VX

4. 得到key后用base 64得到asci字符串[6],并且参考[1]的crypto.json文件用

[Unreal Engine Install\]/Engine/Binaries/Win64/UnrealPak.exe -Test \[PAK FILE PATH\] -cryptokeys=\[LOCATION OF crypto.json\],指令即可解开pak文件。然后再用umodel来查看即可,一些文件可以转换.jpg等。

Refer:

(1) https://blog.jamie.holdings/2019/03/23/reverse-engineering-aes-keys-from-unreal-engine-4-projects/

(2) https://docs.microsoft.com/en-us/cpp/build/x64-calling-convention?view=vs-2019

(3) https://softwareengineering.stackexchange.com/questions/245668/where-does-this-go-in-a-x64-thiscall

(4) https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/x64-architecture

(5) https://docs.unrealengine.com/en-US/API/Runtime/Core/Misc/FAES/FAESKey/index.html